Бурное развитие информационных технологий и связанного с ними процесса цифровизации открывает для общества, а также для коммерческих и некоммерческих организаций большие возможности. Речь идет об оптимизации бизнеса, повышении эффективности и скорости принятия правильных решений. Однако есть и вторая сторона медали, когда с новыми возможностями появляются и новые, пока еще не полностью изученные риски, связанные с информационной безопасностью. Обеспокоенность генеральных директоров компаний киберрисками выросла с 24 до 40% в 2018 г. по сравнению с 2017 г.1 Оценить риск хакерской атаки с финансовой точки зрения сложно: могут быть украдены деньги или остановлено производство на несколько дней. Такие риски все чаще попадают под сферу действия и финансовых директоров. Для них ИТ-безопасность не является приоритетом, но они становятся ответственными за ИТ и риск-менеджмент и принимают решение об инвестициях в кибербезопасность — лучше инвестировать, чем нести потом большие убытки. В чем причина таких рисков и как выработать стратегии информационной безопасности с учетом новых угроз?

В настоящее время все больше компаний начинают инвестировать в информационную безопасность (ИБ) своей хозяйственной деятельности. Все крупные международные компании ежегодно увеличивают бюджеты на обеспечение ИБ2. Если в 2016 г. на усиление ИБ было потрачено около 81 млрд, то в 2018 г. планируется потратить рекордные 101 млрд долл. США, согласно проведенному компанией Gartner Inc исследованию.

Для чего такие расходы? Не легче ли эти деньги инвестировать в развитие новых каналов продаж, маркетинговые активности и т.д.? Однако в последнее время все чаще встречаются новости о взломах информационных систем крупных площадок и компаний; воровстве персональных данных; продаже краденной коммерческой информации. И не всегда это происходит в целях обогащения. Иногда это делается просто потому, что кто-то может (и хочет) это сделать. Все это напоминает о необходимости искать новые подходы к корпоративной кибербезопасности.

Единственной и основной защитой являются сотрудники

Взломы информационных систем дорого обходятся репутации компании и ее финансовому положению. Например, неспособность компании TalkTalk Telecom Group PLC — одной из крупнейших телекоммуникационных компаний Великобритании — внедрить базовые контроли по ИБ и тем самым предотвратить кибератаку повлекла за собой прямой доступ взломщиков к персональным данным 150 000 клиентов. Это привело минимум к 400 000 фунтов стерлингов штрафа со стороны государственных органов, не считая потери клиентской базы и прочих издержек.

В чем же основная причина взломов и недочетов? Недостаточная квалификация кадров, которые отвечают за обеспечение безопасности? Халатность работников в организациях при выполнении должностных обязанностей? Слабая осведомленность в области защиты информации? Недостаточная вовлеченность и понимание тематики со стороны менеджмента?

Дело в том, что в настоящее время технологии и мышление потенциальных злоумышленников развиваются гораздо быстрее, чем законодательство стран в этой области, оно за ними не успевает. Меры защиты любого типа конфиденциальной информации, впрочем, как и умы, отвечающие за обеспечение информационной безопасности в компаниях (неважно, будь то государственные структуры, средний или малый бизнес), также не всегда успевают за ними.

Злоумышленники находят и эксплуатируют уязвимости программного обеспечения крайне быстро — это не останавливающийся процесс. Стоит производителям программного обеспечения исправить найденные недочеты, практически в это же время будут найдены новые. Например, производители программного обеспечения, такие как Apple, Microsoft, Sony и др., платят за найденные уязвимости, чтобы вовремя их исправить. Некоторые компании нанимают хакеров, чтобы в организациях были необходимые компетенции.

Фактор времени и понимание сотрудниками, что можно и чего нельзя делать в данной ситуации, являются крайне важными. На исправление обнаруженной уязвимости иногда уходят не дни и недели, а месяцы3, и все это время организация будет уязвимой. Единственной и основной защитой в данном случае являются сотрудники компании. Они должны не только обладать основными знаниями в области защиты информации, но и быть вовремя проинформированы о необходимости быть более бдительными.

Общий подход хакеров

Чтобы помочь компаниям предвидеть, что может сделать хакер, а затем предпринять действия по снижению этих рисков, было проведено исследование способа мышления и поведения хакеров. Что выявили эксперты?

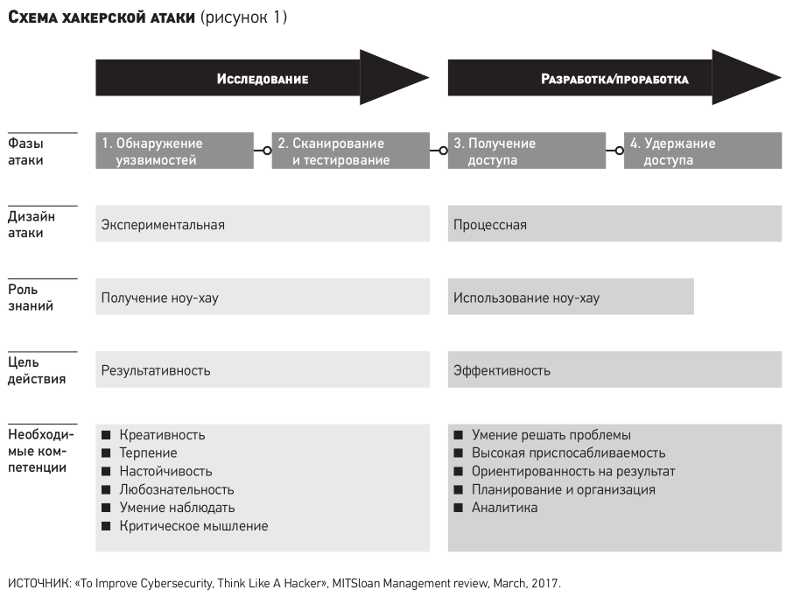

На разных фазах кибератаки хакеры применяют исследовательское мышление (exploration mindset), то есть хакер никогда не будет атаковать новую систему. Наоборот, он будет изучать ее, экспериментировать и стараться найти слабые уязвимые места (вендор, новый сотрудник, брешь, которая не соответствует стандартам ИБ компании). Как только он получает доступ к уязвимости, и впоследствии к системе, он начинает использовать ее в своих целях в полной мере (exploitation mindset), например, выкачивать как можно больше необходимой информации.

Обычно данная стратегия exploration и exploitation включает в себя четыре этапа:

1. Поиск уязвимостей. Хакеры очень терпеливы и умны. Они готовы долго изучать компанию, если она им приглянулась по определенным параметрам, ее системы, ИТ-структуру и сеть, организационную информацию, политики по ИБ и т.д., не ограничиваясь этим, они могут изучать ваших поставщиков, корпоративных клиентов, дочерние компании, потенциальных инсайдеров в вашем штате и т.д.

2. Сканирование и тестирование. Как только хакеры получили доступ к информационным ресурсам компании, они начинают быстро сканировать ИТ-ландшафт компании. Все приложения, системы, чтобы для себя классифицировать маленькие и крупные уязвимости.

3. Получение неограниченного доступа. На этом этапе они получают доступ к нужным им системам в своих целях, также могут установить свое приложение в корпоративной сети malware (вирусное приложение/программа).

4. Удерживание контроля над уязвимостью. Часто хакеры стараются удержать контроль над системой и оставаться незаметными от персонала ИБ и даже от других хакеров, с помощью использования эксклюзивных прав доступа или с помощью внедрения части так называемого backdoor кода.

Как только хакеры овладевают системой, они начинают ее использовать в качестве плацдарма в вашей же сети для совершения новых кибератак. Система, которая перешла под контроль хакеров, часто называется зомби-системой. Если же после получения информации хакеры больше не видят смысла продолжать свою атаку, они выходят из сети компании очень осторожно, стараясь оставаться незамеченными для ИТ-персонала, чтобы избежать расследования и дальнейших судебных тяжб, при этом затирая все следы своего присутствия. Схема хакерской атаки приведена на рис. 1.

Выработать иммунитет компании к актуальным угрозам цифровой эпохи

Если организации хотят предотвратить или уменьшить риск внешнего проникновения во внутренние системы, а также утечки информации, они должны действовать по двум направлениям:

-

усиливать внутренние контроли и при этом

-

хорошо изучать, и понимать психологию взломщиков (хакеров), а также использовать (в идеале) их экспертизу.

Например, такие компании, как Facebook и Microsoft, наняли в свой штат успешных хакеров для усиления своей ИБ4. Однако, надо также понимать, что в последнее время хакеры все больше действуют не в одиночку, а работают в командах, группах, что немного усложняет задачу понимания их индивидуального поведения.

Применяя подход к изучению поведения хакеров, необходимо начинать с понимания того, как мыслит хакер. Конечно же, не существует 100-процентной гарантии того, что организацию можно полностью защитить от проникновений. Если мы хотим это сделать на 100%, то нам нужно отключить все компьютеры. Однако, если научиться думать как хакер, это может помочь выстроить определенные превентивные меры.

При построении сильной системы ИБ необходимо заручится поддержкой высшего руководства, чтобы в дальнейшем внедрение соответствующих инициатив в компании шло плавно.

Затем необходимо проработать стратегию ИБ, так как на ИБ необходимо смотреть с разных точек зрения, не только технологической, но и человеческой, поскольку человек обычно в любой системе безопасности является наиболее уязвимым звеном.

Далее нужно определить перечень конфиденциальной информации, которая составляет основную ценность в компании: она может быть абсолютно разной и зависит от деятельности компании. Для кадрового агентства это может быть база данных кандидатов, для ретейла — коммерческий календарь, для производителя — рецепт продукта.

Следующий шаг состоит в том, чтобы понять и определить список лиц, которым будет доступна данная информация и вести постоянный контроль этого доступа. Необходимо придерживаться золотого правила: чем меньше список таких лиц, тем лучше и безопаснее для компании.

Как только определились с тем, что нужно защищать и кто имеет к этому доступ, необходимо:

-

установить возможные риски нарушения информационной безопасности и

-

обнаружить потенциальные уязвимости в деятельности компании, процессах, программном обеспечении, оборудовании и т.д.

Поскольку одним из основных рисков был и остается человеческий фактор, необходимо понять, знают ли ответственные лица о мерах защиты информации? Нужно ли повышать уровень осведомленности сотрудников в области защиты информации?

Компания может использовать самые защищенные и дорогие межсетевые экраны, антивирусное программное обеспечение, системы предотвращения и анализа вторжения, но все меры будут бесполезными, если работники не понимают даже основных принципов защиты информации или, понимая, относятся к ним с халатностью.

Еще один полезный шаг — это создание союзников. Компании будет полезно делиться опытом, а также уязвимостями, которые обнаружили хакеры, с другими компаниями из данной отрасли, чтобы вместе содействовать усилению информационных контролей по компаниям определенного сектора экономики.

Все перечисленные меры должны осуществляться в результате постоянного обучения и привлечения внимания к данной проблематике любым удобным и доступным способом. Это могут быть электронные курсы, раздаточный материал, проведение конференций и круглых столов, использование постеров и буклетов, рассылка электронных писем на постоянной основе, ведение блога во внутренний сети компании. В этой области действует принцип: чем больше — тем лучше.

Вместе с тем нужно помнить, что затраты на защиту или контроли не должны превышать стоимости защищаемого объекта.

Риск-ориентированный подход в компании

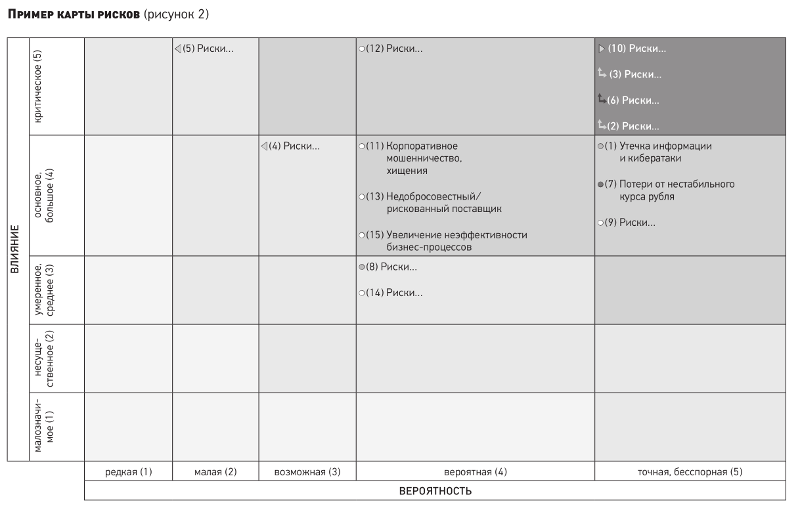

Для любого зрелого бизнеса риск-ориентированный подход в деятельности компании стоит на первом месте: мы не можем предотвратить того, чего не можем предсказать.

Одним из рисков подавляющего большинства компаний в наше время является риск нарушения информационной безопасности, поэтому работа над улучшением данной области ведется постоянно:

-

регулярно собираются высшее руководство компании и эксперты по данному направлению в рамках Risk management Workshop;

-

просматривается карта рисков страны, в особенности риски, связанные с ИБ (риск 1 на рис. 2);

-

отслеживаются превентивные корректирующие меры, новости из этой области и что еще можно улучшить, чтобы минимизировать наступление или масштаб ущерба определенного риска.

Результат обсуждения, включая то, что было сделано для уменьшения риска и чего еще не хватает, со сроками и ответственными лицами записывается в паспорт риска и в дальнейшем регулярно отслеживается.

Обучение сотрудников помогает им лучше понимать ценность, важность информации, а также, что не менее важно, свою ответственность, и осторожно относиться к подозрительным письмам, сайтам, звонкам и запросам. Но пока мы занимаемся процессом обучения, нельзя забывать об улучшении мер защиты информации:

-

контроль цифрового периметра;

-

возможное выделение защищаемой информации в отдельную подсеть;

-

использование отдельных помещений для обработки информации;

-

увеличение периодичности обновления программного обеспечения и прошивок оборудования и многое-многое другое.

Не менее важным фактором в области защиты данных, равно, как и в любой другой деятельности организации, является поддержка высшего руководства: без нее заниматься улучшениями бессмысленно. Внедряя культуру ИБ, необходимо помнить, что это постоянный процесс, в котором поддержка главы компании необходима. Если в настоящее время поддержки нет — в момент взлома и потерь (будь то репутационные, финансовые, иные) она обязательно появится. Ведь, как известно, с точки зрения злоумышленников (а мы уже стараемся думать, как они) компании делятся на два типа: которых уже взломали, и которые еще не знают, что их взломали.

Ну что ж, наши сотрудники обучены и бдительны, менеджмент переживает за зрелость информационной безопасности и выделяет все доступные ресурсы, техники и правила внедрены, бизнес-процессы идеально отлажены, оборудование и программное обеспечение куплено и настроено. Настало время расслабиться и заняться другими насущными вопросами? Но ответ, как вы уже догадались, — нет: процесс нахождения уязвимостей и взлома, как и процесс защиты, — постоянный.

Задача компаний — работать на опережение, быть впереди в этой постоянной гонке и не давать хакерам и злоумышленникам шансов использовать недостатки против себя. Фактор времени зачастую здесь выходит на первый план, и необходимо всегда быть первыми. В противном случае, как показывает история, даже одного проигрыша достаточно, чтобы потерять доверие клиентов, а иногда и потерять компанию.

1 21th СEO Survey , The Anxious Optimist in the Corner Office. PwC, 2018.

2 «To Improve Cybersecurity, Think Like A Hacker», MITSloan Management review, March, 2017.

3 Достаточно вспомнить недавние уязвимости в процессорах Meltdown и Spectre, вирусы Petya и т.д.

4 J. O’Dell, “How 7 Black Hat Hackers Landed Legit Jobs,” June 2, 2011, http://mashable.com.