Тема безопасности и снижения рисков мошенничества при безналичных расчетах актуальна для большинства предприятий, особенно для предприятий торговли. К сожалению, количество кибер-преступлений, к которым в том числе относится воровство денежных средств со счетов в банках, будет только расти. Какие основные виды мошенничеств существуют в области безналичных расчетов? Что необходимо учитывать при управлении рисками в этой сфере? Как организациям предотвратить или минимизировать риски в области платежей и сохранности безналичных денежных средств? Своим опытом делится Марина Прокушенкова, главный бухгалтер компании ООО «ДУФРИ Ист»1.

Цифровизация несет в себе и возможности, и опасности. С одной стороны, наша обычная реальность становится более безопасной и контролируемой за счет применения цифровых технологий, например, видеокамер в метро и подъездах и т.д. Но, с другой, мы становимся менее защищенными от злоумышленников, владеющих знаниями в области современных информационных технологий.

Как можно предотвратить или минимизировать предприятиям свою незащищенность в финансово-хозяйственной деятельности? Для начала определим — от чего мы хотим защитить организацию.

Наиболее известные способы вывода денежных средств с банковских счетов, на которые следуют обратить внимание, следующие:

-

выплаты лицам, связанным с сотрудником;

-

заключение мошеннических контрактов;

-

намеренные ошибки в реквизитах;

-

выплаты по подложным документам;

-

платежи в закрывающиеся банки;

-

вирусные и DDoS-атаки;

-

мошенничество и подмена при вводе документов кредиторской задолженности;

-

воровство паролей и доступов.

Основные схемы по выводу средств со счетов

Рассмотрим более подробно виды мошеннических схем, перечисленных выше.

1. Выплаты лицам, связанным с ответственным сотрудником.

Речь идет о любых ситуациях, когда, казалось бы, законным образом выплачиваются денежные средства на счета, принадлежащие лицам, связанным с сотрудником. Если бы само государство не поименовало такие платежи в особом разделе налогового контроля, многие из нас не считали бы их нарушением. Рассматривая такие платежи более пристально, можно увидеть признаки личного обогащения или мошенничества. Если организация не против личного обогащения своих сотрудников, то ей можно уменьшить свое внимание при рассмотрении подобных сделок.

2. Заключение мошеннических контрактов.

Данный вид преступления недоступен линейным сотрудникам. Как минимум, сотрудник должен иметь полномочия по заключению контрактов либо представить контракт на подпись. Для простоты классификации отнесем контракты с завышенными ценами поставок в эту же категорию.

3. Намеренные ошибки в реквизитах.

Не всегда целью преступления является получение денежных средств организации в свою пользу или в пользу связанных лиц. Если целью преступления является нанесение вреда организации, достаточно вывести с ее счетов денежные средства в любом направлении. Если ошибки минимальны и сумма платежа не крупная, компания, как минимум, будет вынуждена отвлечь ресурсы на поиск и возврат денежных средств. Даже если деньги, отправленные с ошибкой, будут возвращены банком без дополнительных усилий, примерно на неделю ликвидность организации будет уменьшена.

4. Выплаты по подложным документам.

На первый взгляд есть сходство с изложенным выше видом мошенничества. Отличие существенное: данный вид не относится к намеренным действиям сотрудника, состоящего в штате организации. Многие наслышаны о мошеннических схемах получения денег по фальшивым автодорожным штрафам. Кто-то сталкивался с документами, по которым вас персонально пытаются заставить заплатить по неким долгам, которые оказываются фальшивыми. В связи с тем, что государственных структур много, возлагать вину только на сотрудников, обрабатывающих входящие документы и совершающих платежи, не стоит, необходимо досконально и объективно разбираться в ситуации.

5. Закрывающиеся банки и платежи на счета в таких банках.

Предотвратить ситуацию с закрытием банка, на счете в котором хранятся денежные средства организации, сложно, но необходимо разработать действия при возникновении такой ситуации. И в эту же категорию отнесем платежи организации в закрывающиеся банки. Выгодоприобретателями такого платежа могут быть сотрудники организации или сотрудники банка. Не будет выгодоприобретателем таких платежей сама организация, выплачивающая деньги в закрывающийся банк. Ни налоговая, ни контрагенты не получат деньги из закрывающегося банка, а значит, не подтвердят исполнение обязательств организации.

6. Вирусные и DDоS-атаки.

Вирусная атака по своему типу и структуре отличается от DDоS–атаки. Несмотря на принципиальные отличия в реализации, эффект вирусных и DDоS–атак одинаков — потеря работоспособности, ликвидности, денег. Некоторые специалисты отрицают возможность прямого вывода безналичных денежных средств в момент DDоS–атаки. Тем не менее лучше подготовиться к такому варианту развития событий.

7. Мошенничество и подмена при вводе документов кредиторской задолженности.

Речь идет о мошеннических действиях сотрудника, ответственного не за платежи или подписание договора, а отражающего документы по задолженности в системе. Часто в целях усиления безопасности при платежах полномочия сотрудников разделены. Казначейство не может заводить документы по кредиторской задолженности с целью последующей оплаты. При поставке товаров небольшого количества и суммы наличие договора может являться необязательным. Сотрудник сможет завести документ, поставки по которому не произошло, или заменить документ правильного контрагента на «подменный». Такой документ позже может быть оплачен в общем потоке.

8. Воровство паролей и доступов.

Отнесем в данную категорию хакерство, получение пароля/доступа мошенническим/преступным путем и продажу доступов и паролей сотрудниками организации. Очевидно, что превентивные действия во всех трех случаях должны быть различные.

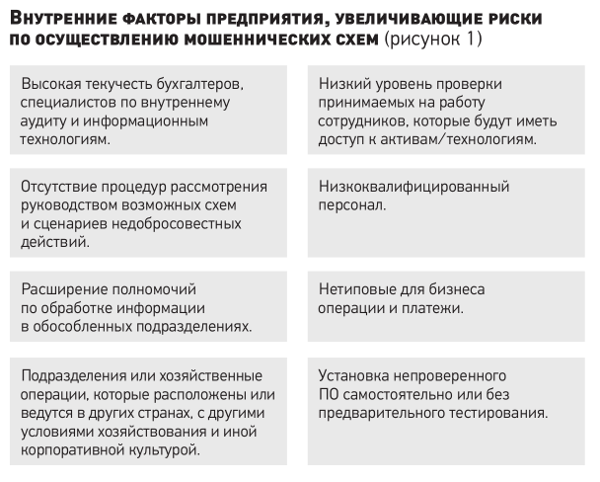

Основные внутренние причины мошенничества

Причины мошенничества позволяют осуществляться схемам, кратко описанным выше. Изложенные способы вывода денежных средств в своем большинстве связаны со следующими внутренними причинами (см. рис. 1).

В классификаторе по выводу безналичных денежных средств есть виды, зависящие только от внешних факторов: вирусные и DDоS-атаки, воровство паролей и доступов.

О факторах их возникновения можно спорить, но очевидно, что им наиболее подвержены организации с указанными выше внутренними факторами и плохо организованной информационной системой безопасности.

Как избежать или минимизировать риски?

Попробуем разобраться в мерах, которые смогут помочь избежать возникновения указанных ситуацией и минимизировать их влияние. И какие принципы должны быть соблюдены при построении системы безопасности по работе с безналичными денежными средствами.

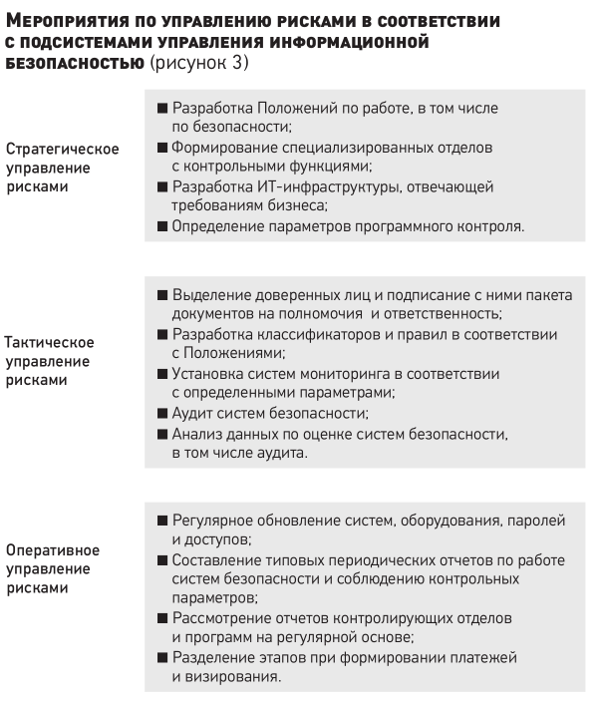

Как и любое управление, управление информационной безопасностью можно разделить на стратегическое — установка принципов и правил, тактическое — разработка методов и инструментов работы с этими принципами и правилами и оперативное управление — ежедневная рутинная работа, четкое следование установленным принципам и правилам. Основные подсистемы управления информационной безопасностью организации представлены на рис. 2.

Исходя из нашей задачи по управлению рисками, соотнесем наши возможные действия по сохранению безналичных денежных средств с обозначенными подсистемами управления информационной безопасностью организации (см. рис. 3).

Разберем подробнее: какие стратегические принципы нужно прописать в Положениях по работе с безналичными денежными средствами, чтобы обезопасить организацию, например, от «намеренных ошибок в реквизитах».

Подобная ситуация может возникнуть, когда:

-

у сотрудника, формирующего или отправляющего платежи, есть возможность изменить реквизиты в платежном документе;

-

ошибка совершена не на этапе формирования платежа, а на этапе заведения контрагента (это может быть отнесено к сотруднику мастер-данных, который заводит и редактирует элементы справочников по контрагентам, номенклатуре и т.п.);

-

процесс формирования платежей не автоматизирован, либо отсутствуют процедуры контроля реквизитов;

-

ответственность за ошибки в платежных документах или мастер-данных для сотрудников минимальна или не определена;

-

сотрудник, работающий с платежами, недостаточно изучен и недостаточно проверен службами безопасности.

Что должна включать стратегия управления рисками?

Важным представляется включение в стратегию следующих моментов.

1. Проверка принимаемых на работу сотрудников на предмет: наличия крупных сумм задолженностей, его принадлежности к особым социальным группам, наличия инцидентов на предыдущих местах работы.

2. Проверка профессиональных знаний при приеме на работу.

3. Материальная ответственность сотрудников, занимающихся безналичными платежами.

4. Разделение полномочий сотрудников на этапе заведения мастер-данных, формирования платежных документов и подписания банковских документов в оплату.

5. Разработка системы контроля за совершенными хозяйственными операциями, в том числе их визирование.

6. Разработка системы материального стимулирования за хорошую работу.

7. Разработка Положений по работе и безопасности, должностных и рабочих инструкций с обязательным официальным уведомлением под подпись всех сотрудников, участвующих в процессах.

8. Ограничение доступа в журнальные операции определенным кругом лиц.

9. Конфигурирование IT-инфраструктуры, отвечающей требованиям бизнеса и безопасности.

10. Разработка системы паролей и доступов.

11. Разработка принципов работы и контрольных параметров для систем IT-мониторинга.

В качестве рекомендации для тактического управления риском «намеренных ошибок в реквизитах» можно посоветовать разработать бланк-запрос на заведение реквизитов контрагента для сотрудника мастер-данных. Желательно, чтобы такой запрос визировался ответственным сотрудником, помимо запрашивающего лица. В ситуации с подобной ошибкой будет виден ее источник.

Немного о вирусных и DDоS-атаках.

Обозначим основные тактические меры в связи с тем, что стратегия будет не так сильно отличаться от приведенного выше примера:

-

IT-инфраструктура должна отвечать требованиям бизнеса и безопасности. В данной ситуации это виртуализация серверов при наличии нескольких физических серверов. Конфигурация IT-инфраструктуры (локальные сети, серверы, роутеры, свитчи и т.д.) может предотвратить несанкционированный доступ. Все важные ресурсные хранилища отключены от интернета, при необходимости системе можно виртуализировать доступ в интернет;

-

формирование системы управления доступами и паролями — IdM, это понятие объемное и включает аппаратные и программные моменты безопасности, в том числе разработку принципов работы и контрольных параметров для систем IT-мониторинга. Как тактический инструмент можно сделать выбор и настройку системы в конфиденциальном режиме, ограничить доступ по ее обслуживанию;

-

настройка системы контроля и управления доступом, в том числе элементарные правила регулярной замены пароля, отслеживания ситуаций с компрометацией паролей и доступов. Проверка сложности при заведении нового пароля, исключение применения распространенных вариантов;

-

IT-структура управляется централизованно, но обслуживание различных информационных систем разделено, при доступе к данным проходит авторизация. Тип доступа зависит от обязанностей, высокие уровни закрыты дополнительными паролями. Все изменения фиксируются в системе мониторинга, требуется одобрение внесенных изменений;

-

системы предотвращения несанкционированного доступа, уничтожения активов, документов или бухгалтерских записей автоматизированы, усилены дополнительной защитой и подключены к системе мониторинга, которая отслеживает попытки обойти систему контроля и может зафиксировать источники таких сигналов вплоть до учетных записей, IP-адресов и прочих параметров;

-

профиль пользователя ограничивает доступ к приложениям организации, а система мониторинга отслеживает попытки обойти доступ и войти в неразрешенные приложения и разделы серверов реальных и виртуальных. Автоматическое включение процедур безопасности при сигналах системы мониторинга;

-

происходит регулярный анализ угроз уязвимости информационных систем, в том числе проверяется на угрозу новых вирусов;

-

контроль доступа к интернету должен осуществлять для любых устройств, доступ к компьютерному оборудованию проходит процедуру санкционирования, идентификации, при необходимости аутентификации. Фильтрация всей входящей почты и контентная фильтрация веб-трафика;

-

помимо защиты данных от несанкционированного доступа, организация защиты от изменений как в процессе хранения, так и в процессе передачи. Для крупных организаций, работающих с удаленными станциями, применение систем и крипто-оборудования для шифрования при передаче данных;

-

регулярная оценка работы IT-сотрудников;

-

осуществление мониторинга уровня обслуживания, выполнения технического задания, безопасности данных в связи с использованием услуг сторонних организаций;

-

осуществление контроля за внесением изменений в программное обеспечение (Patch Management);

-

регулярное копирование рабочих баз данных, безопасное хранение архивных копий с закрытием доступа для изменений;

-

идентификация и регулярное расследование нарушений безопасности;

-

подотчетность подразделения, осуществляющего внутренний контроль, определена и независима. В оптимальном варианте — подотчетность ревизионной комиссии или совету директоров.

Риск-матрица как инструмент

Один из методов управления системой безопасности является создание риск-матрицы.

Составляем перечень возможных событий, исходя из контролируемых параметров на базе Положений и Правил по работе с денежными средствами и информационными системами.

Указываем владельца процесса, в котором может произойти событие, степень его влияния в целом на работу организации и степень его вероятности (см. таблицу).

Будьте защищенными.

Определение степени влияния события на работу организации (таблица)

|

Уровни влияния на событие |

Определение влияния |

||||

|---|---|---|---|---|---|

|

Деньги на счетах |

Финансовые потери |

% от продаж |

количество ситуаций |

эффект влияния |

|

|

Очень низкое |

менее 3 млн руб. |

до 5 тыс. руб. |

до 0,15% |

На 1 операционном счете |

нет эффекта |

|

Низкое |

от 3 до 30 млн руб. |

от 5 до 25 тыс. руб. |

от 0,15 до 0,25% |

На 2х операционных счетах |

возникают неудобства, но на результат не влияет |

|

Среднее |

от 30 до 70 млн руб. |

от 25 до 50 тыс. руб. |

от 0,25 до 0,35% |

На 3х операционных счетах |

некоторое время организация не может достигнуть поставленных задач |

|

Высокое |

от 70 до 150 млн руб. |

от 50 до 150 тыс. руб. |

от 0,35 до 0,45% |

На 4х операционных счетах |

надолго остановлена работоспособность или выполнение поставленных задач |

|

Очень высокое |

более 150 млн руб. |

более 150 тыс. руб. |

более 0,45% |

Более чем на 5ти операционных счетах |

влияние столь сильное, что приведет к закрытию |

К сведению

DDoS–атаки — термин основан на английской аббревиатуре DDoS (Distributed Denial of Service), что дословно переводится как «распределенный отказ в обслуживании». Речь идет о преднамеренной кибер-атаке, выполняемой одновременно с большого числа компьютеров. Преследуя свои преступные цели, злоумышленники стремятся вывести из строя серверы какой-либо организации за счет огромного количества запросов, которые вычислительная система не в состоянии обработать.

1 Марина Прокушенкова в сентябре 2018 г. выступала докладчиком по этой теме на второй конференции «Автоматизация корпоративного казначействa», организованной группой «Просперити Медиа» и порталом CFO-Russia.ru, подробнее о конференции см. статью в «ЭЖ», 2018, №39. https://www.eg-online.ru/article/382337/